WPS - WiFi Protected Setup

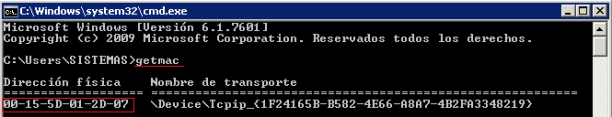

Podemos introducir un poco de los fundamentos del protocolo de conexión WPS o WiFi Protected Setup. Es un protocolo creado para facilitar la creación y conexión de dispostivos a redes WLAN. En la mayoría de implementaciones domésticas, la conexión puede realizarse tanto mediante por la pulsación de un botón en el punto de acceso mientras intentamos conectar desde nuestro host mediante WPS, o mediante la introducción de un PIN. Este PIN es un código, normalmente de ocho dígitos, que sirve para conectarse a la red.Por desgracia, muchos de estos códigos o bien son el mismo para todos lo dispositivos de un mismo modelo (sinónimo de que son públicos), o bien son uno de una lista bien conocida (caso parecido al anterior), o se asignan siguiendo algoritmos fáciles basados en el ESSID, BSSID u otros datos del dispositivo o la red de forma predeterminada. Esto hace que existan muchas opciones y algoritmos que permiten el crackeo de las redes con este protocolo activado.

Dumpper

La herramienta en cuestión es Dumpper. Sus aplicaciones principales son la comprobación de la seguridad de una red inalámbrica mediante ataques al protocolo WPS, que es el caso que nos ocupa, u otros ataques, como la obtención de la clave WPA/WPA2 predeterminada de algunos sistemas, que se basa en el ESSID y el BSSID. Además, tiene integradas otras funciones de escaneo de red, como descubrimiento de hosts o escaneo de puertos. |

| Vista principal de Dumpper |

Para la parte interesante, iremos a la pestaña Wps. En ella, podemos pulsar de nuevo Scan. Las redes aparecerán en verde si se conoce el pin genérico único de esa red; en amarillo si se conocen varios posibles pines; y en rojo si no se tienen datos. Las redes que sean vulnerables al algoritmo ComputePIN.

|

| Vista de WPS cracking de la herramienta |

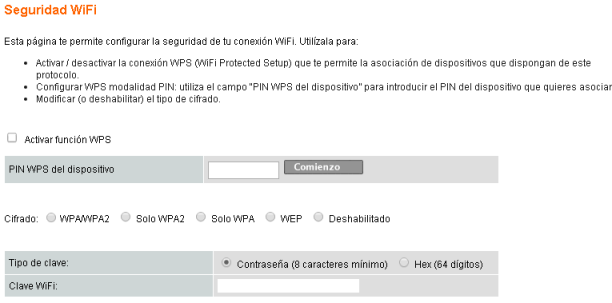

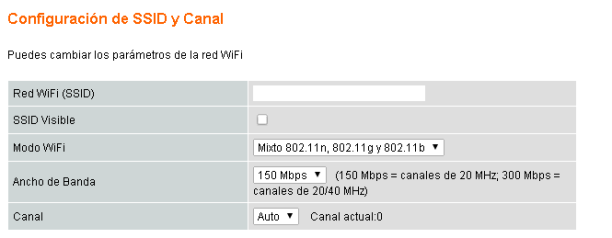

Protección ante ataques WPS

La mejor forma de prevenir estos ataques contra tu red doméstica es deshabilitar las conexiones mediante WPS en las opciones de configuración de tu punto de acceso o router inalámbrico. Otra opción, si es que el dispositivo lo permite, es cambiar el PIN a uno diferente al predeterminado.

Sin embargo, el protocolo WPS sigue siendo vulnerable a otros ataques, como por ejemplo fuerza bruta, que podrían comprometer de todas formas tu red. De nuevo, la mejor manera de prevenir un ataque WPS es desactivar esta funcionalidad.

Y hasta aquí la lección de hoy, chicos. Espero que os haya gustado y os sirva para aprender. Pronto volveremos con más entrega de cracking a redes WiFi. En concreto, realizaremos pronto un recorrido por Reaver y PixieScript.

Un saludo hackers!!