Buenas hackers! Hoy vamos un poco más allá en nuestro

recorrido a la suite Aircrack-ng con un ataque un poco más avanzado: El ataque

del gemelo malvado (Evil Twin Attack).

Este ataque consiste en colocar un punto de acceso

inalámbrico con el mismo BSSID y mismo ESSID que una red a la que queramos

suplantar, de forma que una víctima se conecte a nuestro punto de acceso en vez

del verdadero.

Este ataque consiste en colocar un punto de acceso

inalámbrico con el mismo BSSID y mismo ESSID que una red a la que queramos

suplantar, de forma que una víctima se conecte a nuestro punto de acceso en vez

del verdadero.

Dado que muchas instalaciones de red inalámbrica cuentan con

varios puntos de acceso con la misma SSID, dos AP con la misma identificación

no levanta a priori mayores sospechas. De hecho, en la mayoría de los

dispositivos solamente se muestra una sola red inalámbrica, simplemente

conectándose al punto de acceso más cercano.

El así llamado spoofing de una red autorizada es uno de los

ataques más potentes que podemos lanzar contra una empresa, capturando una gran

cantidad de credenciales de usuario y otros datos de interés, dado que podemos

orquestar todo un ataque man in the middle escuchando todo el tráfico que el

usuario envía sin temor al pensar que la red es conocida y segura.

El ataque Evil Twin debe realizarse cerca del punto de

acceso verdadero. La razón es que un host se conectará al punto de acceso

inalámbrico que le llegue con mayor potencia; estar a menor distancia del host

que el AP verdadero es entonces muy importante. Otra opción es forzar nuestro

adaptador de red de manera que emita a una potencia mayor que la de fábrica,

pero esto puede no ser posible según el que utilicemos.

Como ejemplo tomaremos un caso parecido al anterior, de

manera que tenemos una red inalámbrica a la que queremos suplantar, y un equipo

con dos interfaces de red, una de ellas inalámbrica, que podremos utilizar como

base del ataque. En muchos sentidos, este ataque se parece en su ejecución al

ataque de punto de acceso falso; realmente la diferencia es el objetivo.

Mientras que en el punto de acceso falso atacamos a potenciales víctimas que

creen aprovecharse de una red abierta, en este caso atacaremos a víctimas que

creen estar conectándose a una red conocida.

El primer paso es, como siempre, localizar la red que

queremos suplantar utilizando la herramienta airodump-ng. Como ya hemos descrito anteriormente cómo hacer ésto, no nos entretendremos repitiendo la

explicación. En este caso, suplantaremos a la misma red que en los anteriores

ataques de autenticación falsa y de desautenticación.

|

| Localizando la red con Airodump-ng |

Simularemos por tanto el BSSID 84:9C:A6:36:99:24 y el ESSID

FORENSE. Vemos asimismo que hay una estación conectada, que nos servirá como

víctima del ataque. El siguiente paso es crear con airbase-ng un punto de acceso

inalámbrico de forma similar al apartado anterior, añadiendo además el

parámetro que establece el BSSID del punto de acceso creado, en este caso el

mismo que el de la red a suplantar.

airbase-ng

-a 84:9C:A6:36:99:24 --essid FORENSE -c 5 wlan0mon

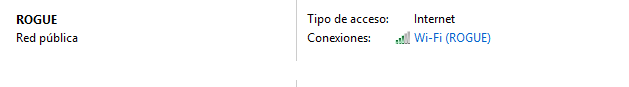

En este punto tenemos ya el ataque casi preparado. En

nuestro equipo víctima vemos que la red FORENSE aparece como una red abierta en

vez de la red segura que es la original. Sin embargo, al no tener conexión a

Internet, ni servicio DHCP que le otorgue una IP, algunos dispositivos (sobre

todo los sistemas móviles) se desconectarán del AP y se conectarán al

siguiente.

Por tanto debemos o bien llevar a cabo una configuración más

exhaustiva con servicios DHCP y/o DNS, o bien conectar mediante una interfaz

puente el AP falso a otra interfaz de red que le otorgue acceso a Internet y

otros servicios. Éste método ya lo hemos descrito en el apartado anterior, y se

realiza de forma exactamente igual. Lo ideal y habitual en un ataque es que

dicha interfaz esté conectada a la misma red que el AP verdadero, de forma que

realmente la víctima está conectada a la red que él quiere, solo que nosotros

espiamos todo su tráfico.

Un caso especial y habitual es que la víctima ya esté

conectada al punto de acceso inalámbrico verdadero. En este tipo de casos es

cuando entra en juego de nuevo el ataque de desautenticación, descrito hace algunos

apartados. Mediante él, provocamos una desconexión de la víctima con el AP

verdadero, lo que provoca que el dispositivo vuelva a buscar la red para una

reconexión; si detecta el AP falso, muchas veces intentará conectarse a él.

Podemos lanzar el ataque de deautenticación periódicamente hasta que se dé el

caso y el ataque Evil Twin haya tenido éxito.

Hasta aquí el paso de hoy; una entrada algo cortita, pero

prefiero no repetirme en cuanto a los métodos que ya he descrito en los

apartados anteriores (he puesto links en el texto para que podáis ir

directamente). Espero que os guste la entrada y os sirva para aprender un poco

más.

Un saludo hackers!