Buenas tardes hackers! Comenzamos

con ataques un poco más elaborados. El objetivo de este ataque de punto de acceso falso es conseguir que

un usuario se conecte a una red abierta que nosotros creamos manualmente,

incluso proporcionándole acceso a Internet.

A primera

vista, esta red es completamente normal, y solo tenemos que esperar a que un

usuario se conecte a ella para empezar a escuchar todo su tráfico; al fin y al

cabo, todas sus conexiones pasarán por nuestro equipo.

Otra

utilidad de este ataque puede ser la de actuar como un backdoor; un punto inalámbrico no autorizado que coloquemos en una

red puede actuar como una forma de facilitar futuros accesos a la misma desde

una mayor distancia, evitando toda clase de cortafuegos y sistemas de

prevención de intrusos en el acceso a la red.

Tomaremos

como ejemplo un equipo cualquiera, un PC que podría estar en nuestra propia

casa, con dos interfaces de red, al menos una de ellas inalámbrica para actuar

como punto de acceso.

El primer

paso es configurar nuestra interfaz inalámbrica para que actúe como un punto de

acceso accesible de forma abierta. Para esto utilizaremos la herramienta airbase-ng.

Como hemos

dicho anteriormente, una de sus principales utilidades es la de poder

configurar una interfaz inalámbrica del equipo como punto de acceso. Una buena

idea es, previamente, cambiar la MAC de dicha interfaz de red para evitar que

dicha dirección quede registrada o pueda ser posteriormente investigada.

Para ello

utilizamos la utilidad macchanger,

que permite cambiar temporalmente la MAC de una interfaz de red. No está

incluida en la suite aircrack-ng,

pero puede instalarse desde los repositorios en cualquier distribución Linux.

La técnica de configurar manualmente la MAC antes de elaborar un ataque se

denomina MAC Spoofing.

Para cambiar

la MAC debemos primero desactivar la interfaz de red. Después, podemos

cambiarla y volver a levantar la interfaz.

ifconfig wlan0mon down

macchanger wlan0mon -m 00:11:22:33:44:55

ifconfig wlan0mon up

Ahora

estamos listos para empezar a elaborar el propio ataque. Configuramos nuestro

AP falso utilizando airbase-ng,

dándole un ESSID que queramos y un canal cualquiera:

airbase-ng --essid ROGUE -c 11 wlan0mon

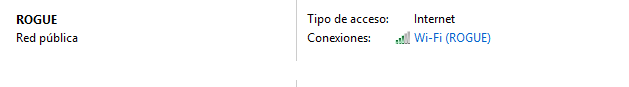

Como podemos

ver, se ha creado correctamente el punto de acceso; podemos verificarlo

mediante cualquier dispositivo que pueda ver las redes inalámbricas. A primera

vista es indistinguible de cualquier otra red abierta.

Sin embargo,

una red inalámbrica sin conexión a Internet no sirve de mucho. Por tanto,

configuraremos nuestro equipo para actuar como puente entre la interfaz

inalámbrica y otra interfaz cualquiera en la que tengamos acceso a Internet. En

nuestro caso, será una interfaz ethernet

cualquiera.

En caso de

que estemos utilizando este ataque como backdoor

como hemos nombrado antes, el objetivo del puente será la red a la que queramos

acceder por dicha puerta trasera.

Lo primero

es crear el propio puente entre la interfaz ethernet

y el AP falso mediante el comando brctl,

incluido dentro del paquete bridge-utils

que puede instalarse en cualquier distribución Linux.

brctl addbr RogueBridge

A

continuación, realizaremos la conexión de ambas interfaces al puente.

Agregaremos por un lado la interfaz eth0

como conexión a Internet o a la red objetivo. Por otro lado, agregaremos la

interfaz at0. Esta interfaz ha sido

creada al crearse el AP falso, como puede verse en la salida del comando airbase-ng. Actúa como una interfaz

virtual de tipo tap interface (interfaz

grifo), permitiendo recibir paquetes paquetes no encriptados y enviar paquetes

encriptados; a grandes rasgos, sirve para escuchar todos los datos que pasan

por nuestro AP falso, incluso si hemos configurado cifrado WEP en nuestro AP

(que no es el caso).

Ejecutaremos

entonces:

brctl addif RogueBridge eth0

brctl addif RogueBridge at0

Por último,

tendremos que habilitar el redireccionamiento IP en nuestro equipo, de forma

nos aseguramos de que los paquetes se redireccionan entre ambas interfaces.

echo 1 >

/proc/sys/net/ipv4/ip_forward

En este

punto, el ataque está listo y funcionando. Si conectamos un equipo cualquiera a

nuestro AP falso y utilizamos cualquier sniffer

de red, podemos ver todo el tráfico generado por un cliente conectado a nuestra

red inalámbrica falsa.

|

| Punto de acceso listo para funcionar |

La

efectividad de este ataque radica en que no hay forma fácil de saber si el

punto de acceso al que te conectas es un punto de acceso falso. La única manera

de sospechar es el hecho de que el punto de acceso no está cifrado; sin

embargo, dado que aireplay-ng soporta

cifrado por WEP, incluso esto puede despistar a una víctima potencial.

En la próxima entrega hablaremos de otro ataque avanzado: el llamado ataque del gemelo malvado (Evil Twin attack). Espero que os esté gustando toda nuestra serie de entradas acerca de Aircrack y os sirva para aprender.

Un saludo hackers!

hartek

No hay comentarios:

Publicar un comentario