Buenas a

todxs.

Hoy me estreno en este blog para

presentaros una herramienta muy interesante orientada a la Ingeniería

Social. Su nombre es SET (Social-Engineering Toolkit) y se

encuentra disponible en la distribución Kali Linux.

La demo que vamos a realizar en

cuestión, será la clonación (phishing) de la web de

Facebook, a la vez que realizamos una infección mediante un applet

de Java, que controlaremos posteriormente mediante Meterpetrer

de Metasploit.

Ante todo, indicar que como obviamente

todxs sabemos, esta actividad es meramente educativa y no debería

usarse para cometer actos impuros.

Dicho lo dicho, ¡al turrón!

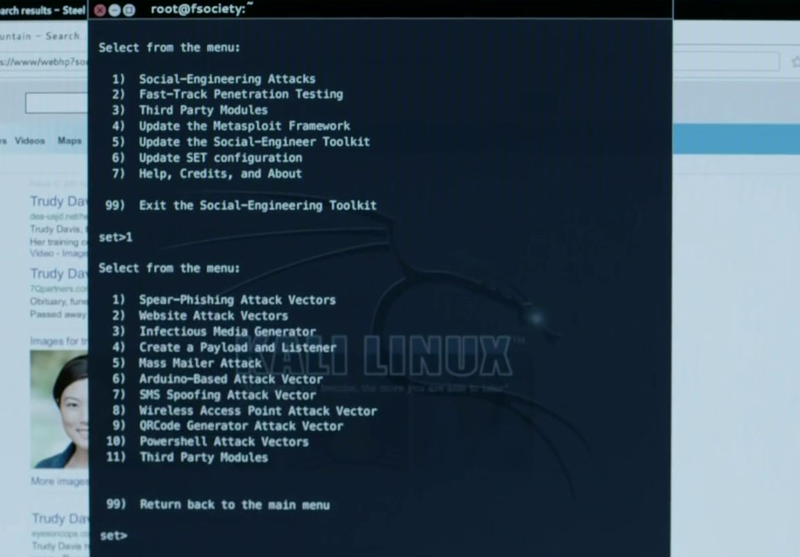

Lo primero que debemos hacer será

ejecutar la herramienta en una terminal con el comando setoolkit

y seleccionamos la primera opción del menú que se nos muestra:

Social-Engineering Attacks.

En el siguiente menú tomaremos la

segunda opción: Website Attack Vectors.

A continuación, se nos mostrarán

diferentes tipos de ataques. Nosotros nos centraremos en el primero:

Java Applet Attack Method.

Se nos mostrará otro nuevo submenú,

donde elegiremos el modo en el que queremos crear el phishing.

En este caso, haremos una clonación de una página con la segunda

opción: Site Cloner.

Una vez seleccionado, se nos preguntará

si vamos a usar NAT/Port Forwarding para nuestro ataque, pero

como vamos a realizar la prueba en una red local pondremos: “no”.

Introducimos la IP de la máquina donde

estamos albergando el phishing.

En el siguiente menú seleccionamos qué

applet vamos a utilizar. Al tratarse de un ejemplo sencillo,

no nos complicaremos y tiraremos de un applet de SET (opción

2).

En este punto es cuando introduciremos

la web que deseamos clonar. Para esta demo he seleccionado Facebook.

Una vez introducida, la web se clonará

y pasaremos a la selección del payload.

Para continuar bajo la premisa del

mínimo esfuerzo y máxima eficiencia elegiremos la

primera opción: Meterpreter Memory Injection (DEFAULT) y

podremos el puerto 443 en escucha:

Dentro de la opción elegida

utilizaremos Reverse TCP, para que sea la victima la que se conecte a

nosotros.

Llegados a este punto, ¡habemus

phishing!

Veremos cómo se levanta el servidor

Apache2 para publicar nuestra web (ya sabéis… /var/www/) y a

continuación se ejecutará el Framework Metasploit.

Ahora abriremos desde otro equipo (o

máquina virtual) que tengamos en nuestra red, la IP dónde tenemos

el

phishing.

En este punto, si queréis, se podría

hacer un DNS Spoofing para redirigir el tráfico de la víctima

cuanto intente acceder a facebook.com hacia nuestra IP (entre

otras cositas que se os ocurran).

Pero ahora tenemos un problema… “con

la iglesia hemos dado, Sancho”.

Según hemos planteado este ataque, si

tenemos actualizado Java SE a su última versión, se nos bloqueará

la infección mediante el applet (pero mantendremos el

phishing, eso sí). Una mala costumbre que tiene Java de no

confiar en las firmas autofirmadas…

Para saltarnos este bloqueo tendremos

que añadir en la configuración del Panel de Control de Java

la IP del atacante. Sí, lo sé… nadie va a infectarse con el

applet, pero recordad que tenéis la posibilidad de lanzar

vuestro propio applet o utilizar otros tipos de ataques (además es

un ejemplo educativo y lo sabéis).

Añadida la IP, procedemos a acceder a

través de un navegador fantástico como es IE y aceptamos que somos

unos incautos que queremos ser infectados a pesar de la notificación

de riesgo de seguridad que nos emiten.

Una vez aceptado e

introducidos las credenciales de nuestra cuenta, se nos redirigirá a

la página oficial de

Facebook, como si nos hubiésemos equivocado al

introducir las credenciales y aquí nadie se hubiera comido un bicho

rico, rico y con fundamento.

Una vez infectado el sistema de la

víctima, en nuestra máquina atacante podremos ver cómo se ha

registrado en el

Meterpreter una nueva sesión.

Para ver las sesiones activas

utilizaremos el comando sessions y para acceder a una de

ellas: sessions -i númeroDeSesion.

Para comprobar que todo funciona

correctamente, podemos utilizar el comando preferido por los

stalkers: screenshot

Et Voilà!

Con esto finiquitamos el Briconsejo de

hoy, no olvidéis echar el sustrato, siempre mucho sustrato para los

geranios.

“La educación es el arma más

poderosa que se puede usar para cambiar el mundo” y no lo digo yo,

lo dijo Mandela.

Pablo Lorenzo