Buenas hackers!! En esta segunda entrada del volumen Ingeniería Social, os voy a introducir a: ¿Qué es el ingeniero social?. Según a personas que he preguntado, me dicen que no lo saben, otros me dicen que es el método de engañar a una persona para obtener información, ser ingeniero social es conseguir un beneficio economico "for free", o ser un buen actor. El objetivo primordial del ingeniero social es influenciar en la victima, diciendole lo que la victima quiere escuchar, y esta devolviendole lo que el ingeniero social quiere saber, usando técnicas como manipulación e influencia entre otros.

Según la Wikipedia: "Ingeniería social es la práctica de obtener información confidencial a través de la manipulación de usuarios legítimos. Es una técnica que pueden usar ciertas personas, tales como investigadores privados, criminales, o delincuentes informáticos, para obtener información, acceso o privilegios en sistemas de información que les permitan realizar algún acto que perjudique o exponga la persona u organismo comprometido a riesgo o abusos.

El principio que sustenta la ingeniería social es el que en cualquier

sistema "los usuarios son el eslabón débil". En la práctica, un

ingeniero social usará comúnmente el teléfono o Internet

para engañar a la gente, fingiendo ser, por ejemplo, un empleado de

algún banco o alguna otra empresa, un compañero de trabajo, un técnico o

un cliente. Vía Internet o la web

se usa, adicionalmente, el envío de solicitudes de renovación de

permisos de acceso a páginas web o memos falsos que solicitan respuestas

e incluso las famosas cadenas, llevando así a revelar información sensible, o a violar las políticas de seguridad típicas. Con este método, los ingenieros sociales aprovechan

la tendencia natural de la gente a reaccionar de manera predecible en

ciertas situaciones, –por ejemplo proporcionando detalles financieros a

un aparente funcionario de un banco– en lugar de tener que encontrar agujeros de seguridad en los sistemas informáticos."

Como vimos en la entrada anterior, la ingeniería social tocan muchos ámbitos de nuestra vida ya sea desde la infancia el cómo un niño tiene capacidad de manipular a sus padres para conseguir lo que quiera, a un ejecutivo para ganarse el ascenso. También psicólogos, médicos, abogados, policías, espías, ciberdelincuentes etc, usan estas técnicas para obtener información, conseguir acceso, manipulación, haciendo que el objetivo actue del modo previsto...

De la misma forma un psicólogo usa sus habilidades para conseguir manipular a su paciente, en busca de acciones positivas y éticas con la necesidad de un cambio en su forma de ser. Una persona mal intencionada puede usar las mismas técnicas para manipular la vulnerabilidad en el elemento humano, y romperla en todos los sentidos. Todas las personas tienen un bug. Un ejemplo es esta escena de Mr.Robot (Spoiler inside!!):

Según lo visto en la escena, Elliot rompe absolutamente a Bill y consigue su objetivo, en este caso "gaining access". Por tanto la ingeniería social no es una rama que digamos sea poca ética, dependiendo del objetivo y los resultados obtenidos se puede decir que es ético o no. También depende del punto de vista. Quizás haya personas que piensen que las técnicas usadas por un psicólogo o un médico no sean las más apropiadas ya que estan influyendo a una persona. O quizás la filosofía de los "hacktivistas", puede parecerles correcto obtener información y mostrarla en los medios de comunicación, de la cúpula de un partido politico por ejemplo o de una multinacional, mientras que haya personas que eso no le parezca ético ya que esta de un modo u otro obteniendo información de manera intrusiva mediante ingeniería social aprovechandose de la vulnerabilidad de una persona y "gaining access" a un sistema informático o infraestructura de la organización empresarial.

Por tanto, el punto de vista es importante, y es subjetivo dependiendo de la legislación existente en un país en concreto y su sociedad.

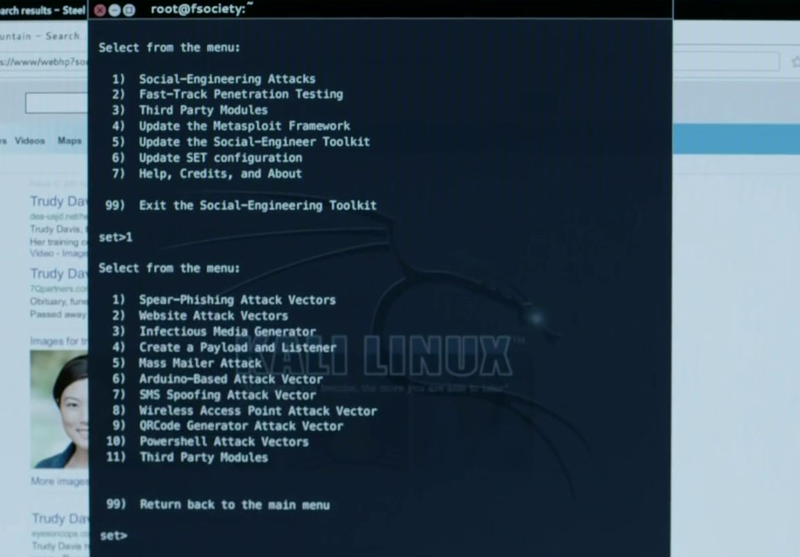

El ingeniero social que combina todas las técnicas que veremos más adelante en la fase psicológica, se puede decir que ha llegado a tal experiencia que puede conseguir lo que desee mediante la manipulación, "pretexting", elicitación, influencia, persuasion etc... Con estas habilidades y además las técnicas usadas en la fase de explotación, el ingeniero social reunirá un conjunto de habilidades y no solo sociales, para conseguir su objetivo ya sea Hacking WiFi, Metasploit, Social Engineering Toolkit, HID Attacks etc..

Desafortunadamente, en la actualidad la ciberdelicuencia se esta profilerando de manera exhaustiva constatando que la mayoria de los ataques de ciberdelicuentes usan técnicas de ingeniería social, por ello es importante estudiar con detenimiento esas técnicas, analizarlas y combatirlas. Un ataque podría ser el "physical impersonation" + "malicious insiders". La consecuencia derivada de lo primero, posicionamiento como un empleado o directivo más, de una organización y romper todos los esquemas de ella y hacerla trozos con el espionaje industrial. Es complejo de llevar a cabo, y un estudio minucioso y dedicado.

En este mismo contexto, este tipo de ataques y el vender información a los competidores esta a la orden del dia. Como administrador de la seguridad de la organización ¿Qué tipo de privilegios dar a cada uno de los empleados? ¿Cómo garantizar la confidencialidad de los datos expuestos a los empleados o directivos y el grado de seguridad? ¿Es fiable o se puede confiar en él?

Todas estas preguntas, muchas de ellas difícilmente respondibles es una cuestion importante ya que puede hacer mucho daño a la empresa en cuanto a perdidas económicas. Un "insider" experimentado y con el síndrome de "burnout", puede tanto obtener información clasificada dependiendo del grado de seguridad que tenga en la organización, como borrar su rastro y ser totalmente anónimo (lo veremos en la fase de anonimato). Por tanto, ¿qué indicios tiene la policia ante este acto delictivo? Dependiendo de lo cuidadoso que haya sido el "insider", tendrá un tanto por ciento de asegurar su anonimato y su tapadera, la mentira formulada y previamente estudiada al detalle. Obviamente para esto es aconsejable el conocimiento de herramientas de pentesting, tanto para el "insider" como para el policía o perito realizando su análisis forense.

Por tanto, la educación en la organización empresarial sobre seguridad es importante para saber detectar posibles "insiders", o ataques desde el exterior. Según el ciclo usado por un ingeniero social con fines malintencionados, si se quiere concienciar sobre seguridad, es importante conocer la fase psicológica y OSINT, para evitar dar información a personas con "aparentes" buenas intenciones y no caer en la manipulación, elicitación, influencia y persuasión entre otros.

Las llamadas telefónicas suelen ser un vector de ataque común donde no existe exposición física e inventandonos una buena historia, nuestra gran mentira y puesta en escena, denominado "pretexting", se puede obtener gran cantidad de información.

Importante no dar contraseñas, usuarios o correos electrónicos. Hablando con personas que usan ordenadores de forma habitual y usan contraseñas para acceder a cuentas de usuarios alojados en los distintos servidores de base de datos, muchos de ellos usan contraseñas inseguras muy fáciles de predecir montandonos un diccionario en base a un objetivo para realizar un ataque por diccionario.

En este caso el ingeniero social tiene facilidades para saber cuál puede ser su contraseña como el nombre de su mascota, la fecha de nacimiento o lugar u hábitos relacionados a sus hobbies. Y por supuesto esa contraseña las usa en la mayoría de sus cuentas de usuario de las aplicaciones web usadas.

Las aplicaciones web, almacenan datos privados nuestros que pueden ser usados para un análisis de inteligencia previa recolección de información.

Para remediar ataques externos o internos, pero relacionados con la fase de explotación es necesario tener en la organización personal cualificado en sistemas e infraestructuras de redes (sysadmin), con nociones avanzadas sobre seguridad informática.

Pasemos ahora a los tipos existentes de ingenieros sociales. Como se ha mencionado la ingeniería social es una ciencia, fundamentalmente basado en la psicología. Dependiendo del fin que una persona haga del uso de ella, se le podrá considerar ética o no. Volvemos a lo mismo, todo es muy relativo y hay que considerar la sociedad en la que pertenecemos y valorar las actuaciones que cometemos usando esta ciencia. Podemos clasificar al ingeniero social en:

Como vimos en la entrada anterior, la ingeniería social tocan muchos ámbitos de nuestra vida ya sea desde la infancia el cómo un niño tiene capacidad de manipular a sus padres para conseguir lo que quiera, a un ejecutivo para ganarse el ascenso. También psicólogos, médicos, abogados, policías, espías, ciberdelincuentes etc, usan estas técnicas para obtener información, conseguir acceso, manipulación, haciendo que el objetivo actue del modo previsto...

De la misma forma un psicólogo usa sus habilidades para conseguir manipular a su paciente, en busca de acciones positivas y éticas con la necesidad de un cambio en su forma de ser. Una persona mal intencionada puede usar las mismas técnicas para manipular la vulnerabilidad en el elemento humano, y romperla en todos los sentidos. Todas las personas tienen un bug. Un ejemplo es esta escena de Mr.Robot (Spoiler inside!!):

Según lo visto en la escena, Elliot rompe absolutamente a Bill y consigue su objetivo, en este caso "gaining access". Por tanto la ingeniería social no es una rama que digamos sea poca ética, dependiendo del objetivo y los resultados obtenidos se puede decir que es ético o no. También depende del punto de vista. Quizás haya personas que piensen que las técnicas usadas por un psicólogo o un médico no sean las más apropiadas ya que estan influyendo a una persona. O quizás la filosofía de los "hacktivistas", puede parecerles correcto obtener información y mostrarla en los medios de comunicación, de la cúpula de un partido politico por ejemplo o de una multinacional, mientras que haya personas que eso no le parezca ético ya que esta de un modo u otro obteniendo información de manera intrusiva mediante ingeniería social aprovechandose de la vulnerabilidad de una persona y "gaining access" a un sistema informático o infraestructura de la organización empresarial.

Por tanto, el punto de vista es importante, y es subjetivo dependiendo de la legislación existente en un país en concreto y su sociedad.

El ingeniero social que combina todas las técnicas que veremos más adelante en la fase psicológica, se puede decir que ha llegado a tal experiencia que puede conseguir lo que desee mediante la manipulación, "pretexting", elicitación, influencia, persuasion etc... Con estas habilidades y además las técnicas usadas en la fase de explotación, el ingeniero social reunirá un conjunto de habilidades y no solo sociales, para conseguir su objetivo ya sea Hacking WiFi, Metasploit, Social Engineering Toolkit, HID Attacks etc..

Desafortunadamente, en la actualidad la ciberdelicuencia se esta profilerando de manera exhaustiva constatando que la mayoria de los ataques de ciberdelicuentes usan técnicas de ingeniería social, por ello es importante estudiar con detenimiento esas técnicas, analizarlas y combatirlas. Un ataque podría ser el "physical impersonation" + "malicious insiders". La consecuencia derivada de lo primero, posicionamiento como un empleado o directivo más, de una organización y romper todos los esquemas de ella y hacerla trozos con el espionaje industrial. Es complejo de llevar a cabo, y un estudio minucioso y dedicado.

En este mismo contexto, este tipo de ataques y el vender información a los competidores esta a la orden del dia. Como administrador de la seguridad de la organización ¿Qué tipo de privilegios dar a cada uno de los empleados? ¿Cómo garantizar la confidencialidad de los datos expuestos a los empleados o directivos y el grado de seguridad? ¿Es fiable o se puede confiar en él?

Todas estas preguntas, muchas de ellas difícilmente respondibles es una cuestion importante ya que puede hacer mucho daño a la empresa en cuanto a perdidas económicas. Un "insider" experimentado y con el síndrome de "burnout", puede tanto obtener información clasificada dependiendo del grado de seguridad que tenga en la organización, como borrar su rastro y ser totalmente anónimo (lo veremos en la fase de anonimato). Por tanto, ¿qué indicios tiene la policia ante este acto delictivo? Dependiendo de lo cuidadoso que haya sido el "insider", tendrá un tanto por ciento de asegurar su anonimato y su tapadera, la mentira formulada y previamente estudiada al detalle. Obviamente para esto es aconsejable el conocimiento de herramientas de pentesting, tanto para el "insider" como para el policía o perito realizando su análisis forense.

Por tanto, la educación en la organización empresarial sobre seguridad es importante para saber detectar posibles "insiders", o ataques desde el exterior. Según el ciclo usado por un ingeniero social con fines malintencionados, si se quiere concienciar sobre seguridad, es importante conocer la fase psicológica y OSINT, para evitar dar información a personas con "aparentes" buenas intenciones y no caer en la manipulación, elicitación, influencia y persuasión entre otros.

Las llamadas telefónicas suelen ser un vector de ataque común donde no existe exposición física e inventandonos una buena historia, nuestra gran mentira y puesta en escena, denominado "pretexting", se puede obtener gran cantidad de información.

Importante no dar contraseñas, usuarios o correos electrónicos. Hablando con personas que usan ordenadores de forma habitual y usan contraseñas para acceder a cuentas de usuarios alojados en los distintos servidores de base de datos, muchos de ellos usan contraseñas inseguras muy fáciles de predecir montandonos un diccionario en base a un objetivo para realizar un ataque por diccionario.

En este caso el ingeniero social tiene facilidades para saber cuál puede ser su contraseña como el nombre de su mascota, la fecha de nacimiento o lugar u hábitos relacionados a sus hobbies. Y por supuesto esa contraseña las usa en la mayoría de sus cuentas de usuario de las aplicaciones web usadas.

Las aplicaciones web, almacenan datos privados nuestros que pueden ser usados para un análisis de inteligencia previa recolección de información.

Para remediar ataques externos o internos, pero relacionados con la fase de explotación es necesario tener en la organización personal cualificado en sistemas e infraestructuras de redes (sysadmin), con nociones avanzadas sobre seguridad informática.

Pasemos ahora a los tipos existentes de ingenieros sociales. Como se ha mencionado la ingeniería social es una ciencia, fundamentalmente basado en la psicología. Dependiendo del fin que una persona haga del uso de ella, se le podrá considerar ética o no. Volvemos a lo mismo, todo es muy relativo y hay que considerar la sociedad en la que pertenecemos y valorar las actuaciones que cometemos usando esta ciencia. Podemos clasificar al ingeniero social en:

- White hat: Son personas que se dedican al mundo de la seguridad informática en busca de vulnerabilidades en sistemas informáticos, realizando un tipo de auditoría según la demanda de su cliente. El uso de la ingeniería social en este ámbito es muy útil para valorar el nivel de seguridad de una empresa en cuestión, haciéndonos pasar por un ciberdelincuente he intentar "gaining access" en la organización empresarial. Un ejemplo del pentester es planear un ataque de ingeniería social contra una corporación, para conseguir acceso al cuarto de los servidores y "stealing data". Quizás sea más facil para el pentester siempre con consentimiento del cliente, usar la ingeniería social y llegar al cuarto donde se encuentran los servidores. Para ello haciendo uso de "pretexting" nos hacemos pasar por un técnico de una empresa externa y conseguimos acceso a la habitación de servidores y ver un post-it con lo siguiente: root/empresaxxx. Como ya dijimos, nuestra mentira es el aspecto más importante antes del acceso físico del pentester, la preparación psicológica ante una cámara de móvil y grabarnos actuando como un actor metiéndose de lleno en su papel, como si de un técnico informático se tratase. Además de lo anterior, la recolección de información es un proceso vital antes de la explotación física al sitio. El técnico informático tendrá que saber que empleados dependiendo del nivel de seguridad que tengan aportarán más información del lugar. Existen muchos métodos para conseguir el acceso, lo veremos más adelante en el volumen Hacking con Ingeniería Social

- Ciberdelincuentes: Es aquí en esta clasificación, la más importante para poder conocer en profundidad como actúan estas personas. En la clasificación anterior un White Hat especializado en la ingeniería social (a partir de ahora IS), debe realizar una ardua tarea de investigación para conocer al enemigo, en este caso al ciberdelincuente. Las empresas cada vez más, invierten en más capital para "hardering" sus sistemas e infraestructura de red. Aún así la constante evolución de técnicas hacking, hacen importante el continuo estudio para combatir de alguna manera estos ataques. Contra más conocimientos tenga el ciberdelincuente de sistemas y redes, más fácil le será penetrar en ellos haciendo un uso considerado de la IS. O al revés, un ciberdelincuente experto en la IS, no tendrá que tener tantos conocimientos de sistemas o redes para poder conseguir su objetivo. Existen ciertas desventajas con la IS, y es debido al nivel de anonimato, queda muy expuesto. Lo veremos en detalle en la fase de anonimato, los métodos y el nivel de "paranoia" y presión psicológica que puede tener ese ciberdelincuente. Como ciberdelincuentes, se engloba black hats, "malicious insiders", estafadores y ladrones en la red.

- Espías: Las agencias de inteligencia, forman a sus espías con el objetivo de poder usar la IS para recabar información de sus fuentes. Esas fuentes de información pueden ser SIGINT, HUMINT y OSINT. Al recabar la información, esto se convierte en inteligencia mediante un análisis e interpretación. El espia o el agente operativo, que hace uso de la IS para operaciones psicológicas o infiltrarse en una organización criminal haciéndose pasar por un miembro de ellos, usa las ramas de la IS que veremos más adelante como la manipulación, influencia o el "pretexting".

- Vendedores: En una organización empresarial, sus vendedores deben tener dotes de IS para poder vender un producto al cliente de otra multinacional en concreto. Haciendo uso de la elicitación e influencia, sus clientes son víctimas de estas técnicas psicológicas y así el beneficio económico de la empresa. Un ejemplo puede ser el vendedor de una empresa como Lenovo y su cliente la Fnac.

- Doctores y psicólogos: Los métodos usados en esta clasificación son los mismos pero con otro objetivo muy diferentes, el ayudar a los demás. Al final al cabo hacen uso de la IS como la elicitación y manipulación para hacer creer a su paciente una tendencia positiva hacía su enfermedad. Esto es un aspecto muy positivo ya que incentiva y ayuda al paciente por el camino que ellos determinan.

En este volumen de entradas, nos centraremos tanto ofensivamente y defensivamente orientado más al hacking. La primera fase (y la mayoría de todas ellas) psicológica es valida para todos los campos de la IS, pero las siguientes fases estarán orientadas el como actúa un ciberdelincuente y concienciarnos de los ataques y remediarlos. Por ello, todas las entradas futuras serán muy validas, con el objetivo de formar al white hat en su rama de IS, en sus fases de pentesting a empresas, enseñando de forma gratuita (el conocimiento es libre ante amenazas de esta índole) mediante entradas escritas y PoC hechas en vídeos para enseñar las técnicas hacking de anonimato, inteligencia (OSINT) y explotación como la famosa herramienta SET.

Por supuesto, el conocimiento ofrecido en las futuras entradas, servirá para mejorar vuestras destrezas en la comunicación con los demás y en analizar el lenguaje verbal y corporal con vuestros amigos y familias. Explotar los sentimientos de los demás diciendo lo que ella o él quiere escuchar para conseguir un objetivo en concreto o el cómo mejorar la autodefensa para que no te afecten ciertas actuaciones provocadas por una persona mal intencionada para conseguir manipularte o crear cierta influencia en ti, eso es básicamente la ingeniería social.

Un saludo, naivenom

No hay comentarios:

Publicar un comentario